Mit Köpfchen – und DFN-MailSupport

Mit der schnelllebigen Entwicklung digitaler Kommunikation passen auch Angreifende ihre Phishing-Methoden stetig an. Waren die Angriffsmuster von Spam- und Phishing-Mails in der Vergangenheit eher zufallsbasiert, so werden schlecht gesicherte E-Mail-Accounts heute gezielt angegriffen. Gehirn oder Technik, sprich Gefahrenbewusstsein oder automatisierte Abwehrtools? Nur mit einem ganzheitlichen Ansatz, der verschiedene Methoden integriert, sowie einer gemeinsamen Weiterentwicklung des Dienstes DFN-MailSupport haben die teilnehmenden Einrichtungen im DFN-Verein die Nase vorn.

25. November 2024

E-Mail-Verkehr ist ein integraler Bestandteil unserer täglichen Arbeitsabläufe. Für einige gehört das Aussortieren von unerwünschten E-Mails ebenfalls zum beruflichen Alltag – und damit auch das Risiko, welches mit diesen E-Mails einhergeht. Denn nicht jede schadhafte E-Mail kann zweifelsfrei als potenzielles Einfallstor eines Cyberangriffs identifiziert werden. Die Gründe dafür sind vielfältig. Teils werden technische Hilfsmittel nicht richtig eingesetzt. In anderen Fällen sind technische Maßnahmen schlicht nicht in der Lage, den Schadgehalt ohne Restrisiko zu bestimmen. Aber auch der Faktor Mensch ist gefragt: Um dessen Bedeutung im System hervorzuheben, wagen wir die folgende These: Sicherheitsvorfälle – oder zumindest deren verheerende Ausmaße – hätten abgeschwächt oder sogar verhindert werden können, wenn alle Beteiligten umfassend geschult wären und mit dem richtigen Risikobewusstsein gehandelt hätten.

Was macht unbedarfte E-Mail-Nutzung gefährlich?

Weit mehr als eine Maschine neigen wir Menschen zu Fehlern. Die häufigsten Ursachen für menschliche Fehler sind Stress, Unaufmerksamkeit, Fehlinterpretation als Folge von Risikounter- bzw. Selbstüberschätzung oder schlicht mangelndes (Fach-)Wissen.

„Bleiben die Hinweise auf Schadhaftigkeit unterhalb eines vergebenen Schwellenwertes, wird die E-Mail zugestellt.“

Führen wir uns das folgende Szenario einmal vor Augen: Eine Person innerhalb eines Unternehmens findet eine E-Mail in ihrem Posteingang, die einen schadhaften Link enthält. Die Nachricht selbst durchlief bereits einige Spam- und Phishing-Filter, die schadhafte Elemente innerhalb der E-Mail erkannt haben.

Bleiben die Hinweise auf Schadhaftigkeit unterhalb eines vergebenen Schwellenwertes – um zu vermeiden, dass versehentlich erwünschte Inhalte verworfen werden – wird die E-Mail zugestellt. Die empfangende Person wartet bereits dringend auf diese Nachricht, überfliegt sie, ordnet den Kontext falsch zu, erkennt vertraute Elemente (z.B. bekannte Empfängeradressen, Textpassagen, Kooperationspartner), und verlässt sich auf das üblicherweise zuverlässig funktionierende Mail-Abuse-Management.

Beim Klick auf den vermeintlich unbedenklichen Link wird auf dem Endgerät der Person eine Schadsoftware installiert, die sich über interne Ressourcen im Unternehmen verbreitet, Server attackiert und wichtige Daten entwendet und/oder verschlüsselt.

Sie halten das Szenario für unwahrscheinlich? Dann fragen Sie mal bei den Einrichtungen nach, die bereits von einem Sicherheitsvorfall betroffen waren. Das Gefahrenpotenzial ergibt sich aus der Gesamtmenge einfließender Faktoren, steigendem Stresslevel in einem zunehmend komplexer werdenden Arbeitsumfeld, besserer technischer (KI-)Möglichkeiten bei der Generierung von schadhaften Inhalten und nicht zuletzt aus dem zutiefst menschlichen Bedürfnis nach gegenseitigem Vertrauen.

Wie hat sich das Phishing-Szenario verändert?

Vor einigen Jahren noch waren die Angriffsmuster in Spam- und Phishing-Mails erratisch und zufallsbasiert, nach dem Motto: Generiere genügend Empfängeradressen und verteile diese über einen kurzerhand selbst betriebenen Mail-Versende-Server in der Cloud. Eine kleine Menge der Massen-E-Mails wird real existierende Empfänger erreichen. Eine noch kleinere Menge kann ihren maliziösen Inhalt durch Klicks, Downloads etc. entfalten.

Mit diesen Angriffsmethoden können wir aus heutiger Sicht gut umgehen, denn:

- Gefälschte Absenderadressen sind leicht zu erkennen, u.a. durch Mechanismen im Mail-Protokoll.

- One-Time-Mail-Versende-Server ohne Reputation können gut enttarnt werden.

- Wer ein seriöser Absender ist, hat Zugriff auf eine Mail-Infrastruktur mit guter Reputation. Und wer eine gute Reputation besitzt, setzt diese nicht leichtfertig aufs Spiel.

- Spam-Mail-Inhalte waren häufig sehr generisch und nicht auf die User zugeschnitten, bspw. dürfte der Erfolg der Prinzessin, die mehrere Millionen Dollar auf Ihr Konto überweisen möchte, heutzutage vernachlässigbar klein sein.

„Spammer greifen schlecht gesicherte, real existierende Postfächer großer Mail-Provider gezielt an.“

Diese Methoden haben sich spätestens mit zunehmender digitaler Kommunikation und einsetzender Pandemie seit 2020 stark verändert. Spammer greifen mittlerweile schlecht gesicherte, real existierende Postfächer großer Mail-Provider gezielt an und übernehmen sie.

Sobald den Angreifenden Benutzername und Passwort vorliegen, können sie nicht nur auf die Inbox zugreifen, sondern erhalten ebenfalls Zugang zum Adressbuch der Postfachbesitzenden. Und damit ist noch nicht Schluss: Die Angreifenden können nun auch E-Mails von diesem Postfach und im Namen des Account-Inhabers versenden. Damit nutzen sie die gute Reputation des E-Mail-Providers, können beliebige Nachrichten aus dem Postausgang noch einmal an den ursprünglichen Empfängerkreis verteilen und den Inhalt nach Belieben editieren – zum Beispiel eine maliziöse URL einarbeiten. Den Empfangenden wird eine falsche Vertrauensstellung vorgegaukelt, denn sie erkennen sowohl die Absenderadresse als auch potenziell andere Empfangende und den Mail-Inhalt wieder. Ob Empfangende den Schadgehalt rechtzeitig erkennen, ist ein Zufallsspiel. Denn die URL kann sich in der formatierten Ansicht einer E-Mail als eine andere URL ausgeben.

Welche Mitigationsmöglichkeiten gibt es?

Neben allen technischen Werkzeugen hat jede individuell handelnde Person ein Gehirn. Und diese Ressource ist grundsätzlich allen technischen Möglichkeiten bei Weitem überlegen. Beides gemeinsam – das richtige Gefahrenbewusstsein in Verbindung mit effizienten Filtermaßnahmen – bilden den besten Schutz für das Unternehmen und dessen Ressourcen.

Es ist also unerlässlich, dass alle (!) Personen, die dem Gefahrenpotenzial von Spam-Mails ausgesetzt sind, über das notwendige Know-how im Umgang mit der Technologie und über Risikobewusstsein verfügen. Auf dem Gebiet der Schulungen und Trainings haben sich in der Vergangenheit einige hilfreiche Lösungen etabliert. Es gibt sowohl Schulungsmaßnahmen mit Ausbildenden vor Ort als auch voll automatisierte Schulungskonzepte als Webanwendungen. Die Anpassungsmöglichkeiten für individuelle Inhalte sowie Look & Feel sind vielfältig.

Für welche Variante Sie sich auch entscheiden: Bei der Auswahl sollten auch die Frequenz der Auffrischung sowie benutzergruppenorientierte Inhalte in die Entscheidung einfließen. Empfängerinnen und Empfänger von E-Mails sind die „last line of defense“ in Ihrer Einrichtung – sorgen Sie dafür, dass sie gut gewappnet sind!

Welche weiteren Mitigationsmöglichkeiten gibt es außerdem im Wissenschaftsnetz?

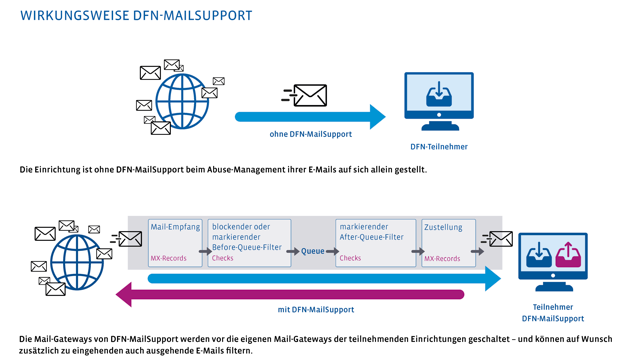

Mit DFN-MailSupport bietet der DFN-Verein seinen teilnehmenden Einrichtungen ein Abuse-Management-System für ein- und ausgehende E-Mail-Nachrichten an. Der Dienst beinhaltet eine mehrstufige Filterarchitektur, die inhalts-, adress- und reputationsbasiert unerwünschte Mail-Inhalte erkennt. Entsprechend den Bedarfen der teilnehmenden Einrichtung können E-Mails die Filterstruktur ungehindert passieren und werden mit Header-Markierungen versehen oder deren Empfang wird abgelehnt und mit einem entsprechenden Hinweis gegenüber den Versendenden quittiert.

Die Infrastruktur für DFN-MailSupport wird an drei Standorten im X-WiN betrieben. Der Dienst wird im Rahmen eines Informationsverbundes erbracht, der einer Zertifizierung nach ISO 27001 auf der Basis von IT-Grundschutz unterliegt.

Zusammenspiel mit DFN-Security

DFN-MailSupport wird aktiv, bevor die E-Mail im Postfach der Adressierten auftaucht. Ist die E-Mail einmal angekommen, sind die Nutzenden gefragt. Aber sie sind dabei nicht auf sich allein gestellt, denn der DFN-Verein bietet ein Dienstportfolio, das diensteübergreifend für Sicherheit im Wissenschaftsnetz sorgt.

„Mit DNS-RPZ stellt der Dienst DFN-Security einen Mechanismus bereit, der den Schadgehalt einer URL überprüft.“

Mit DNS-RPZ (Domain Name System-Real Time Policy Zone) stellt der Dienst DFN-Security einen Mechanismus bereit, der zum Zeitpunkt des Klicks auf den Link den Schadgehalt einer URL überprüft und gegebenenfalls deren Aufruf unterbindet. Warum ist das notwendig?

„Liebe URL, bist du schädlich?“ – „Vorhin noch nicht, jetzt schon!“

Spamversand vollzieht sich in Wellen. Generieren Spammer schadhafte E-Mails und verwenden dabei bisher nicht genutzte Techniken oder Link-URLs, benötigen die Filterlösungen eine gewisse Zeit, um den Schadgehalt zu ermitteln. Es ist das übliche Räuber- und Gendarmspiel, bei dem das Gute dem Bösen zwar schlussendlich auf die Schliche kommt – der Erfolg stellt sich aber üblicherweise mit etwas zeitlichem Versatz ein.

Was bedeutet das für unsere Spamfilter? Während die ersten E-Mails einer neuen Spamwelle mit hoher Wahrscheinlichkeit unbemerkt den Filter passieren können, werden die nächsten Wellen desselben Bedrohungsszenarios schon nach kurzer Zeit mit großer Zuverlässigkeit als schadhaft erkannt, entsprechend markiert und in den Postfächern der Einrichtungen in dafür vorgesehene Ordner einsortiert (meist „Posteingang“ oder eben „Spamverdacht“, „Werbung“ o. Ä.). Trotzdem liegen die ersten E-Mails aus der neuen Spamwelle in den Postfächern, und zwar mit dem schadhaften Link – Sie erinnern sich an das Szenario zu Beginn? Die schadhafte URL würde nun von jeder URL-Blockliste sicher erkannt und die E-Mail markiert oder deren Empfang abgelehnt werden – nur leider wird die E-Mail kein zweites Mal bei den Filtern von DFN-MailSupport vorbeikommen. Und hier kommt die DNS-RPZ ins Spiel.

Der Mehrwert einer DNS-RPZ

Die DNS-RPZ wird in das Domain Name System der teilnehmenden Einrichtung integriert. Kurz erklärt: Das DNS löst alle Namensaufrufe wie bspw. www.dfn.de in Adressaufrufe im Internet auf. Diese Adressen sind meist eher maschinenlesbar. Bei jedem Aufruf einer URL aus dem internen Netz heraus wird das DNS der teilnehmenden Einrichtung also aktiv.

Da liegt es doch nahe, vor jedem Klick auf einen Link noch einmal nachzusehen, ob die aufgerufenen URL mittlerweile immer noch unbedenklich sind. Und genau das tut die DNS-RPZ. Sie überprüft die URL unter Zuhilfenahme aktueller URL-Blocklisten und erlaubt den Nutzenden entweder deren Aufruf oder blendet bspw. eine Warnmeldung ein.

Einschränkungen der DNS-RPZ

Bei allem Grund zur Freude: Auch eine DNS-RPZ allein kann nicht die Allheilsbringerin sein. Sie funktioniert aktuell nur dann, wenn Nutzende sich in ihrer Heimateinrichtung befinden oder eine VPN-Verbindung ins interne Netz hergestellt haben.

„Auch eine DNS-RPZ allein kann nicht die Allheilsbringerin sein.“

Öffentliche WLAN- oder mobile Datenverbindungen verwenden eigene DNS und verfügen sehr wahrscheinlich nicht über ein solches Feature. [siehe auch DFN-Mitteilungen „Kampf gegen Phishing – neue Abwehrkomponente in DFN-Security“, C. Kahl]

Gemeinsam weiterentwickeln

Seit mehr als zehn Jahren existiert der Dienst DFN-MailSupport und versorgt mittlerweile 172 Einrichtungen im Wissenschaftsnetz. Dabei übernimmt der Dienst eine Aufgabe, die in jeder Einrichtung zwingend erforderlich ist und gleichzeitig in der lokalen Umsetzung der Einrichtungen innerhalb der X-WiN-Teilnehmerlandschaft nur wenige Unterschiede aufweist.

Bei der Weiterentwicklung des Dienstes entfaltet sich ein weiterer Mehrwert der produktiv und kreativ zusammenarbeitenden DFN-Community: Die Einrichtungen, die sich im DFN-Verein organisieren, haben die Möglichkeit, den Dienst gemeinsam weiterzuentwickeln und an die Bedürfnisse ihres Wirkungskreises anzupassen. Zuletzt ist intensiv an der Neugestaltung der vertraglichen Grundlage für die Auftragsdatenverarbeitung gearbeitet worden. Mit zunehmender Anzahl von Diensten, die personenbezogene Daten verarbeiten, hat sich der DFN-Verein dazu entschlossen, ein entsprechendes Rahmenvertragswerk zu erarbeiten. Dieses neue Vertragswerk wird im Laufe des Jahres allen Einrichtungen zur Verfügung stehen, die am Dienst DFN-MailSupport teilnehmen. Und was passiert danach? Das hängt auch von Ihnen ab – bringen Sie sich gern ein!

Text: Michael Röder, DFN-Verein

Bei Fragen und Anregungen zum Dienst DFN-MailSupport erreichen Sie uns hier.